Щоб ваші листи потрапляли до «Вхідних» підписників, а не сипалися в «Спам», важливо правильно налаштувати пошту, з якої ви плануєте надсилати розсилки.

Якщо ви надсилаєте електронні листи з публічних загальнодоступних доменів, наприклад @gmail.com, ваші кампанії, швидше за все, потраплять у спам.

Деякі поштові сервіси забороняють масову розсилку електронних листів із загальнодоступних доменів, в цьому випадку ваша розсилка буде відхилена поштовим сервісом одержувача і лист не буде доставлено.

Саме тому ми рекомендуємо використовувати у якості адреси відправника корпоративну пошту на домені вашого сайту та налаштовувати для неї аутентифікацію домена відправника. В такому разі суттєво підвищується довіра до ваших листів зі сторони поштових сервісів, і ви зможете відправляти будь-які листи в рамках вашого тарифного плану.

Якщо у вас вже є пошта на домені вашого сайту, перейдіть за посиланням «Як налаштувати email-аутентифікацію» та дотримуйтесь інструкції.

Щоб налаштувати корпоративну пошту, вам потрібен сайт та доступ до панелі керування доменом сайту на вашому хостингу.

Як зареєструвати корпоративну пошту

Будь-які розсилки краще робити із корпоративної пошти. Це адреса, яка зареєстрована на домені сайту. Наприклад, @uber.com, @booking.com.

Розсилки з корпоративної адреси не викликають підозри у поштових сервісів. Крім того, корпоративна адреса – це красиво та зручно. Домен у назві відразу каже, від імені якої компанії ви отримали листа.

Як створити корпоративну пошту

Як налаштувати email-аутентифікацію

Email-аутентифікація – процес перевірки автентичності відправника листів. Її налаштовують, щоб покращити доставку розсилок.

Email-аутентифікація працює як паспорт. Поштові провайдери перевіряють її наявність і вирішують, чи варто пропускати розсилку у «Вхідні». Якщо налаштувати аутентифікацію, шахраї не зможуть надіслати листа від імені вашого домену.

Налаштування аутентифікації дає дві переваги:

- Більше шансів потрапити до «Вхідних». Аутентифікація допомагає поштовому провайдеру зрозуміти, хто надіслав листа — добропорядний відправник чи шахрай. Якщо ви не надсилаєте спам, то шанси потрапити у «Вхідні» збільшуються.

- Можна користуватися постмайстрами. Це спеціальні послуги від поштових провайдерів (наприклад постмайстер Gmail), які показують репутацію домену, % попадань у спам та доставку на окремих поштових сервісах. Без email-аутентифікації ви не зможете переглянути ці дані.

Розповімо покроково, як налаштувати email-аутентифікацію самостійно.

Якщо у вас немає часу разбиратися або щось не виходить, можна замовити налаштування у фахівців зі Служби піклування про клієнтів Selzy.

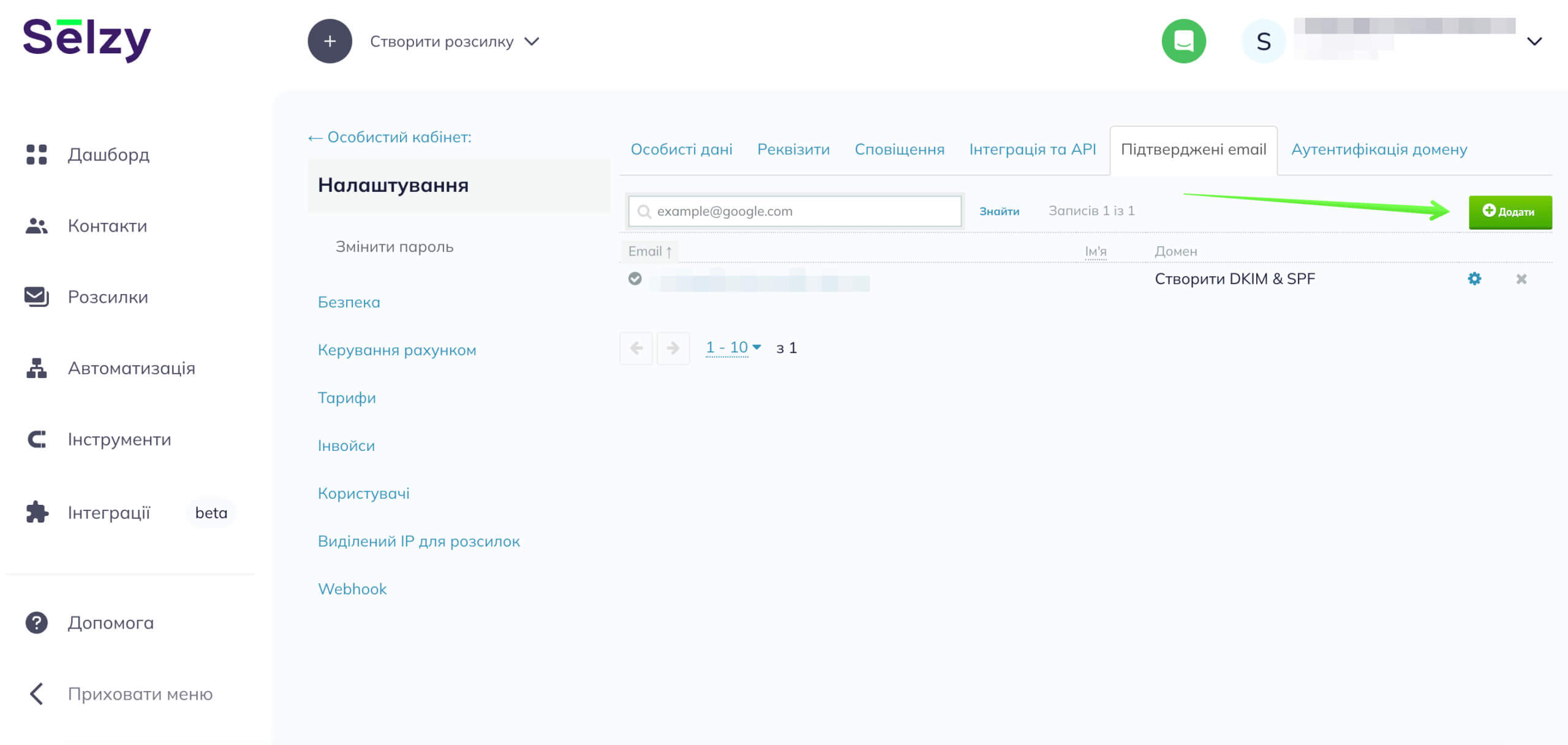

Додайте адресу відправника до облікового запису Selzy на сторінці Підтверджені email.

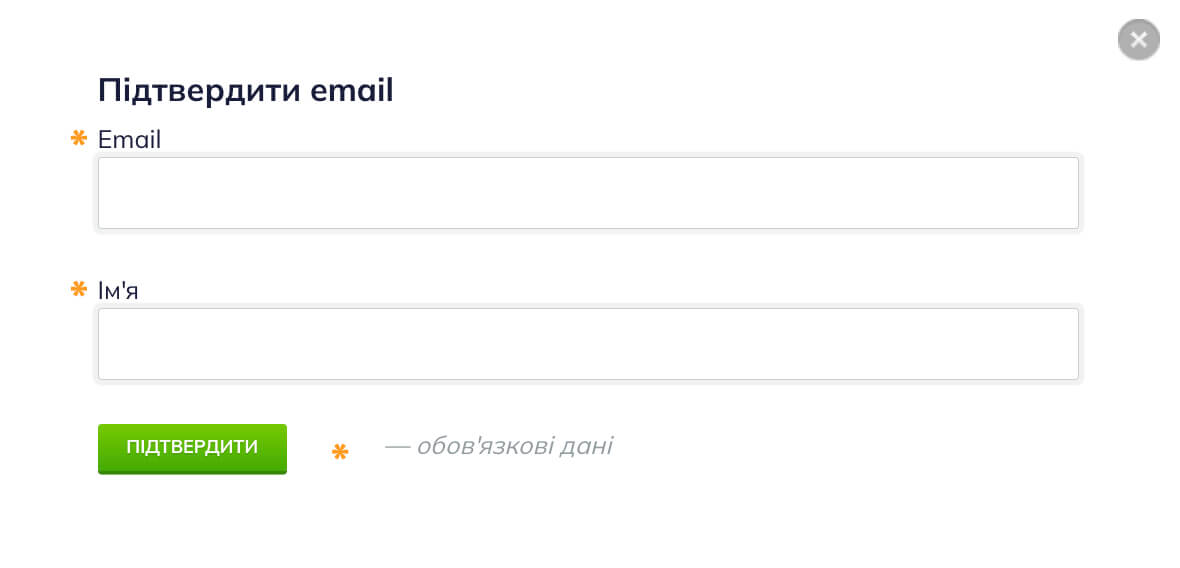

Натисніть Додати і у вікні, що з’явиться, введіть адресу електронної пошти та ім’я. У полі Ім'я ви можете ввести своє ім'я або назву компанії. Це ім’я відправника, яке буде вказано у ваших електронних листах. Назва допомагає вашим підписникам визначити відправника кампанії. Ви можете змінити ім’я відправника на сторінці Підтверджені email.

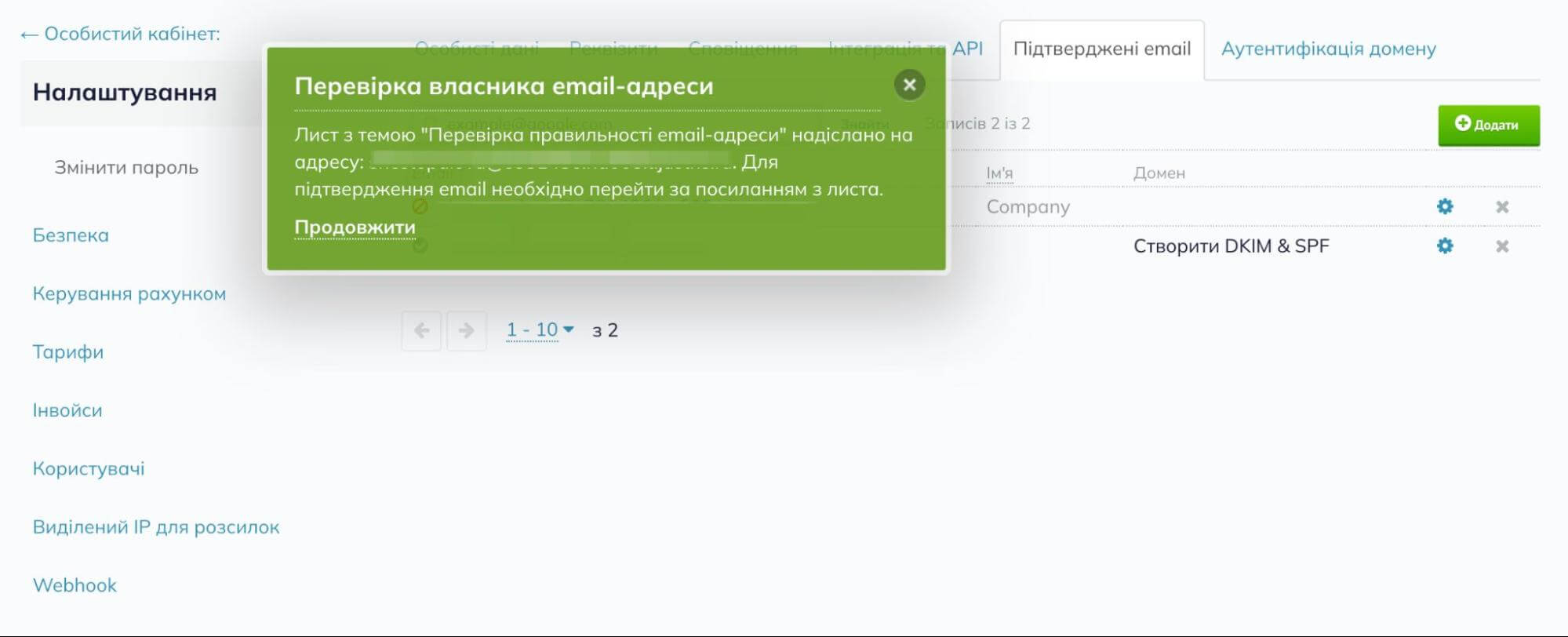

На вказану адресу буде відправлений лист-підтвердження.

Далі перейдіть у поштову скриньку, знайдіть лист від Selzy та натисніть Confirm e-mail address.

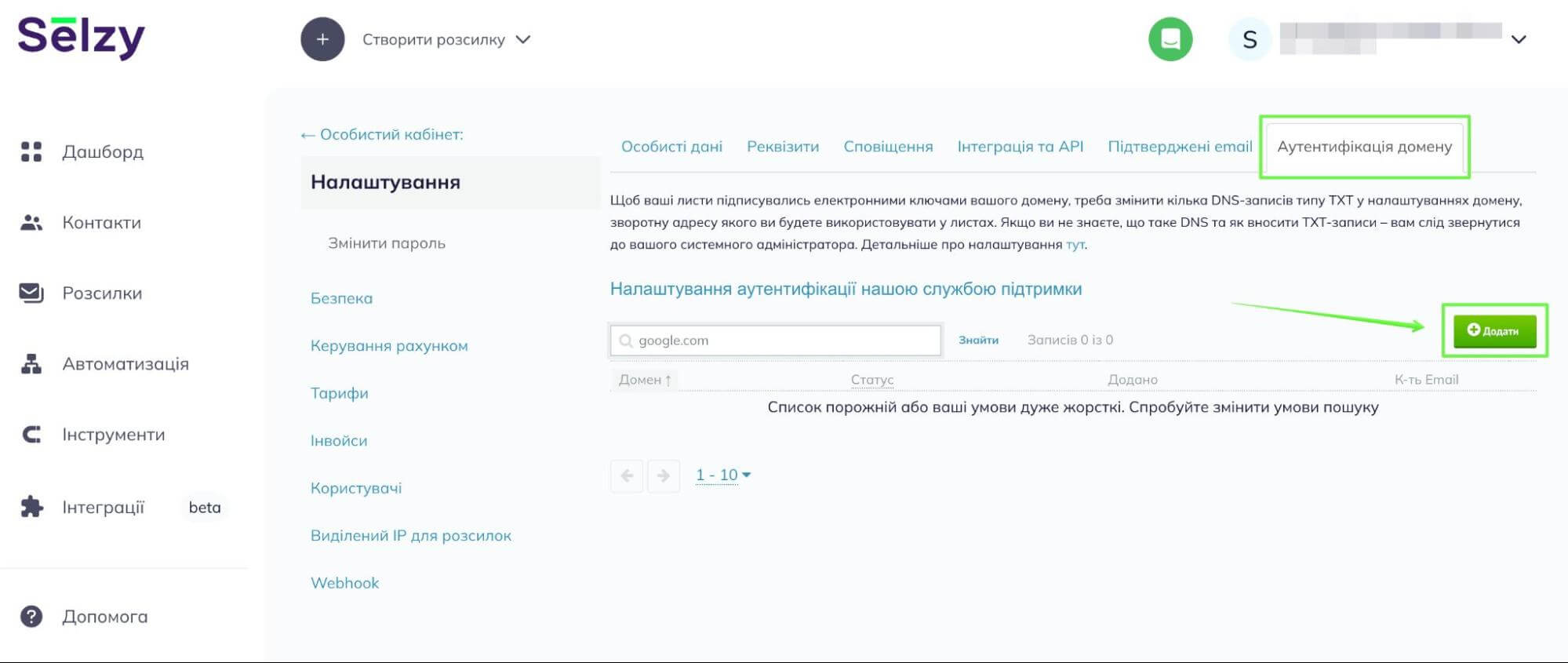

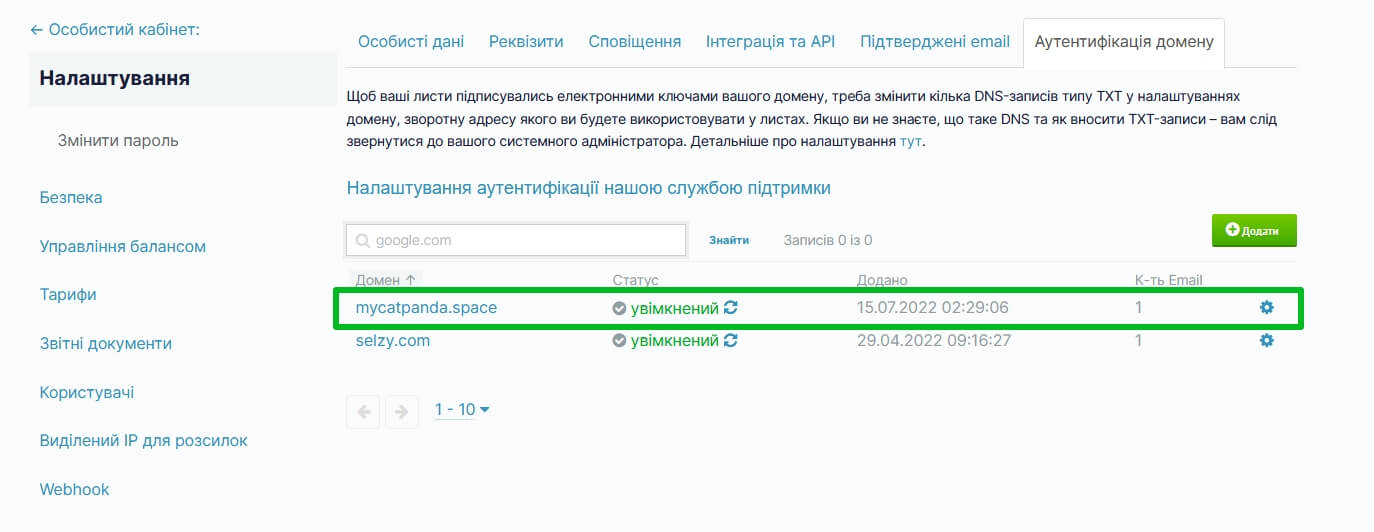

Потім зайдіть у розділ «Налаштування» в особистому кабінеті та перейдіть на вкладку «Аутентифікація домену». Щоб налаштувати аутентифікацію домену, з корпоративної пошти якого ви надсилаєте листи, натисніть кнопку «Додати».

Додати домен можна тільки у тому випадку, якщо в Selzy у вас є підтверджений email на цьому домені.

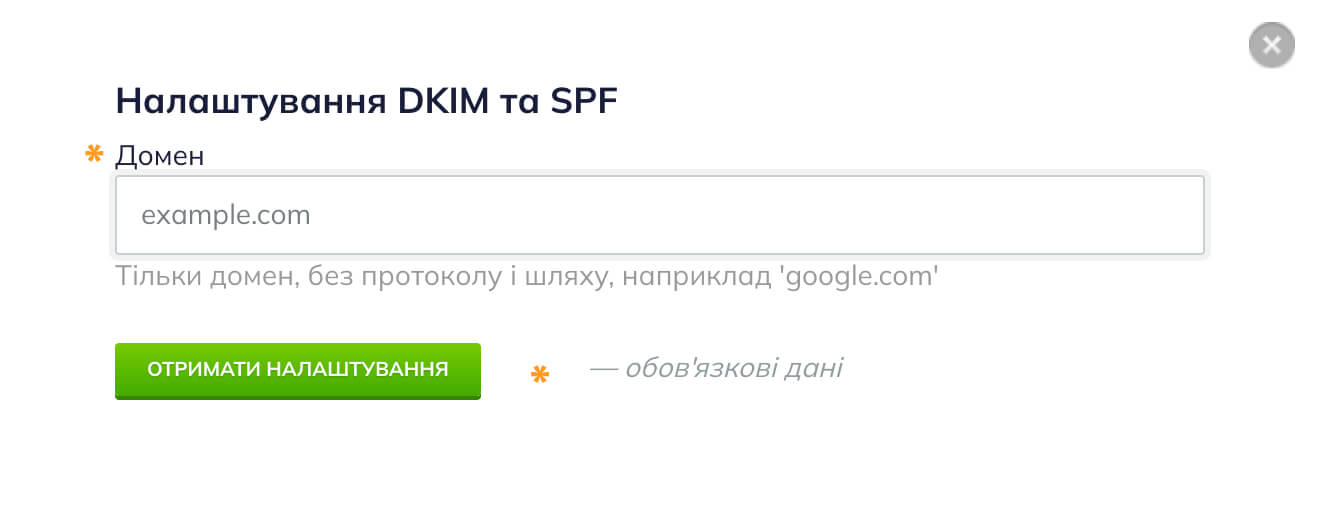

Введіть домен (адреса сайту без протоколу) та натисніть «Отримати налаштування».

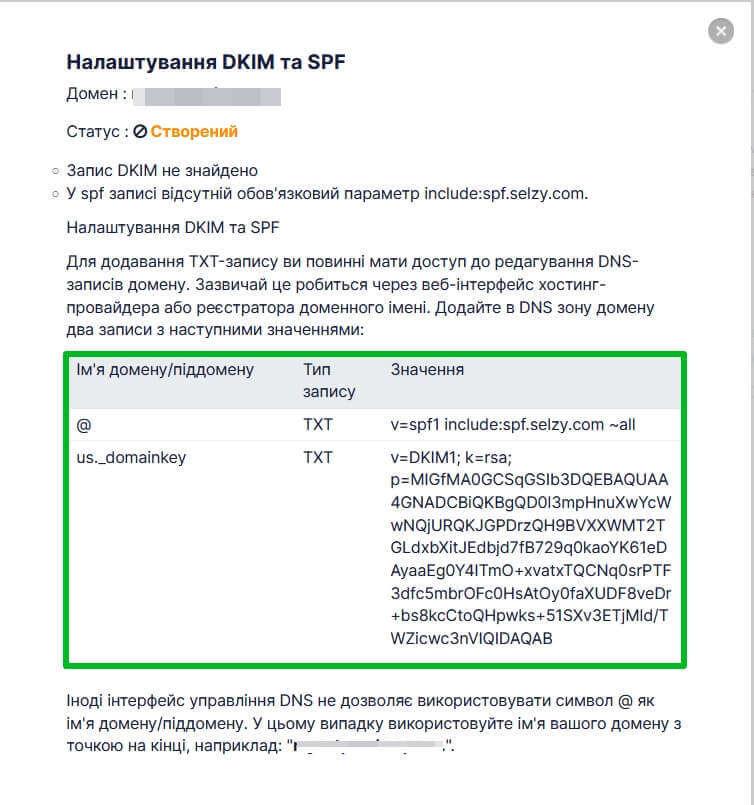

Відкриється вікно із даними, які потрібно скопіювати на хостинг.

SPF вказує на те, які поштові сервери можуть надсилати пошту від імені домену. Якщо ви користуєтеся сервісом для розсилки, це потрібно вказати в SPF.

DKIM дозволяє серверу-відправнику підписувати ваші листи унікальним ключем. Якщо хтось інший захоче надіслати листа від імені вашого домену, він не матиме цього ключа. Поштові служби визначать це та відправлять розсилку шахрая до спаму.

Додайте ТХТ-записи на хостинг для налаштування DKIM та SPF.

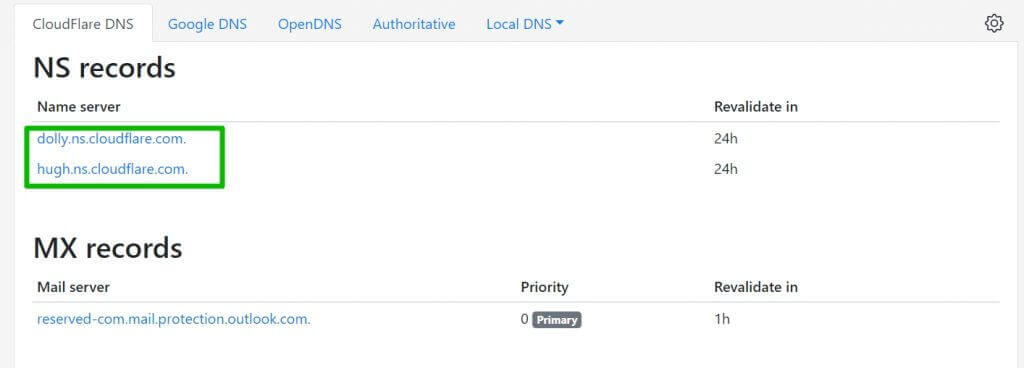

Якщо ви не знаєте який хостинг використовується на вашому домені, ви можете визначити це за допомогою сервісу NsLookup.

Наприклад, дізнаємося хостинг сайту Reserved.com.

Налаштовувати аутентифікацію потрібно в хостингу Cloudflare, тому що саме на нього вказують NS-записи домену під час перевірки

Ми будемо вносити записи на прикладі хостингу Hostinger. У вас він може бути інший, відрізнятиметься лише інтерфейс.

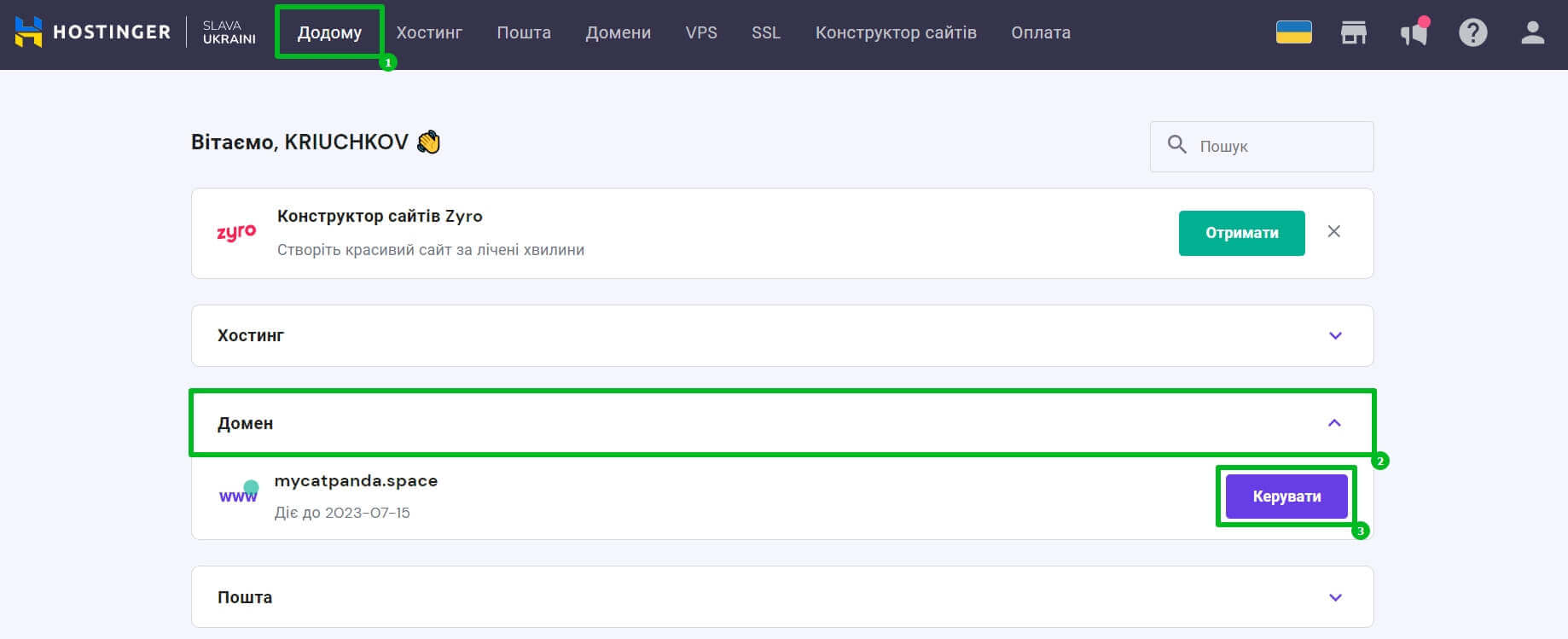

Зайдіть на домашню сторінку хостингу, на вкладці Домени знайдіть потрібний вам домен і натисніть кнопку Керувати праворуч від нього.

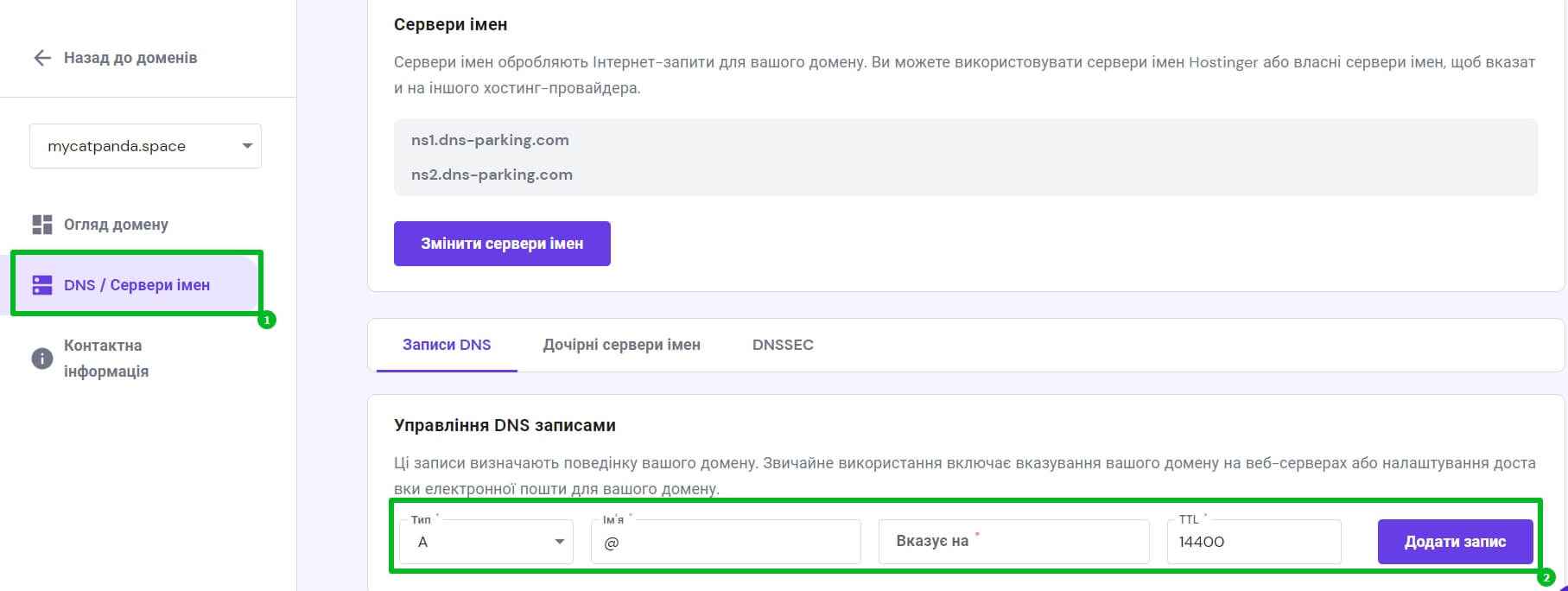

Далі перейдіть на вкладку DNS / Сервери імен, де відбувається керування DNS-записами домену.

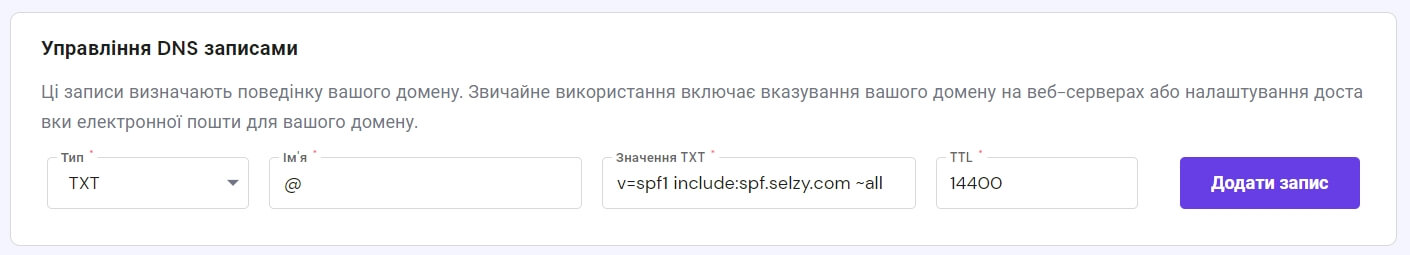

Із записів візьміть рядок @ TXT v=spf1 include:spf.selzy.com ~all і додайте його на хостинг.

Що означає цей рядок:

- @ — ім'я запису (хост) або Subdomain. Якщо @ не приймається, введіть у полі «Хост» (Subdomain) ваш домен.

- TXT — тип запису.

- v=spf1 include:spf.selzy.com ~all — значення запису.

Внесіть послідовно всі дані для запису SPF. Для поля TTL можна залишити значення за промовчанням. Це значення в секундах для оновлення даних запису.

Заповніть усі комірки та натисніть кнопку Додати Запис.

Правильним вважається наявність тільки одного SPF-запису. При цьому він може включати всі сервери з різних сервісів, через які ви будете відправляти листи. У цьому випадку SPF-записи потрібно об’єднати.

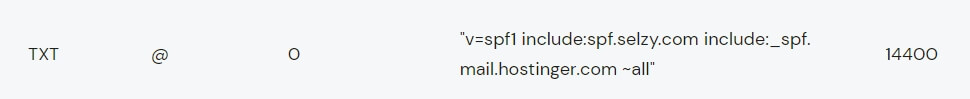

Так виглядає об’єднаний SPF-запис

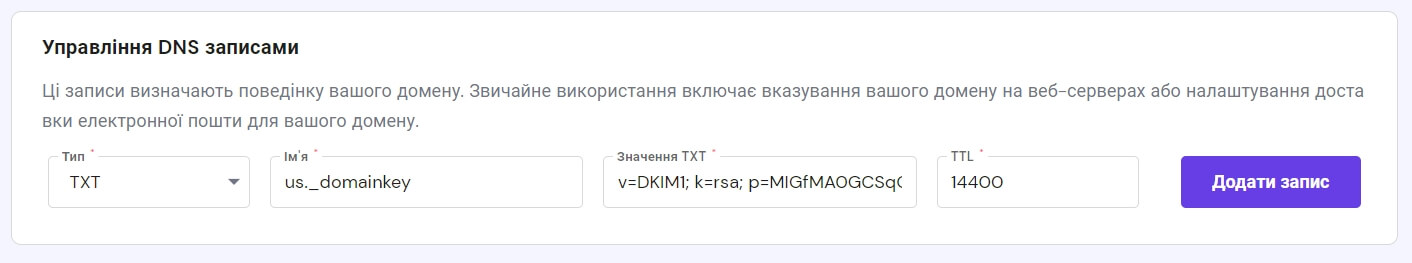

Знову заповнюємо дані у формі додавання запису, щоб налаштувати DKIM.

Беремо дані запису DKIM із отриманих нами раніше в особистому кабінеті.

| us._domainkey | TXT | v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQD0l3mpHnuXwYcWwNQjURQKJGPDrzQH9BVXXWMT2TGLdxbXitJEdbjd7fB729q0kaoYK61eDAyaaEg0Y4ITmO+xvatxTQCNq0srPTF3dfc5mbrOFc0HsAtOy0faXUDF8veDr+bs8kcCtoQHpwks+51SXv3ETjMld/TWZicwc3nVIQIDAQAB |

Що означає цей рядок:

- us._domainkey — ім'я запису (хост) або Subdomain. Запис має бути внесений саме з ім'ям us._domainkey.

- TXT — тип запису.

- v=DKIM1; k=rsa; p=MIGfMA0GCSqGSIb3D… — унікальне значення запису для кожного домену в системі. Це сам DKIM-ключ.

На деяких панелях керування доменом потрібно вказувати us._domainkey разом з доменом другого рівня, наприклад, us._domainkey.example.com. Але на більшості хостингів достатньо внести в ім'я запису лише us._domainkey.

Тип запису виберіть той самий, як і для SPF, — ТXT. У «Значення» скопіюйте довгий ключ DKIM і натисніть кнопку «Додати», коли заповнити всі поля.

Після того як ви налаштували дані на хостингу, зайдіть у «Налаштування» → «Аутентифікація домену» і перевірте, чи змінився статус домену на «увімкнений». Цей статус означає успішно налаштовану аутентифікацію домену.

Статус оновлюється не відразу, зазвичай потрібно почекати від 30 хвилин до кількох годин.

Щоб оновити перевірку вручну, натисніть дві стрілочки біля статусу

Готово! Ви налаштували email-аутентифікацію для свого облікового запису.

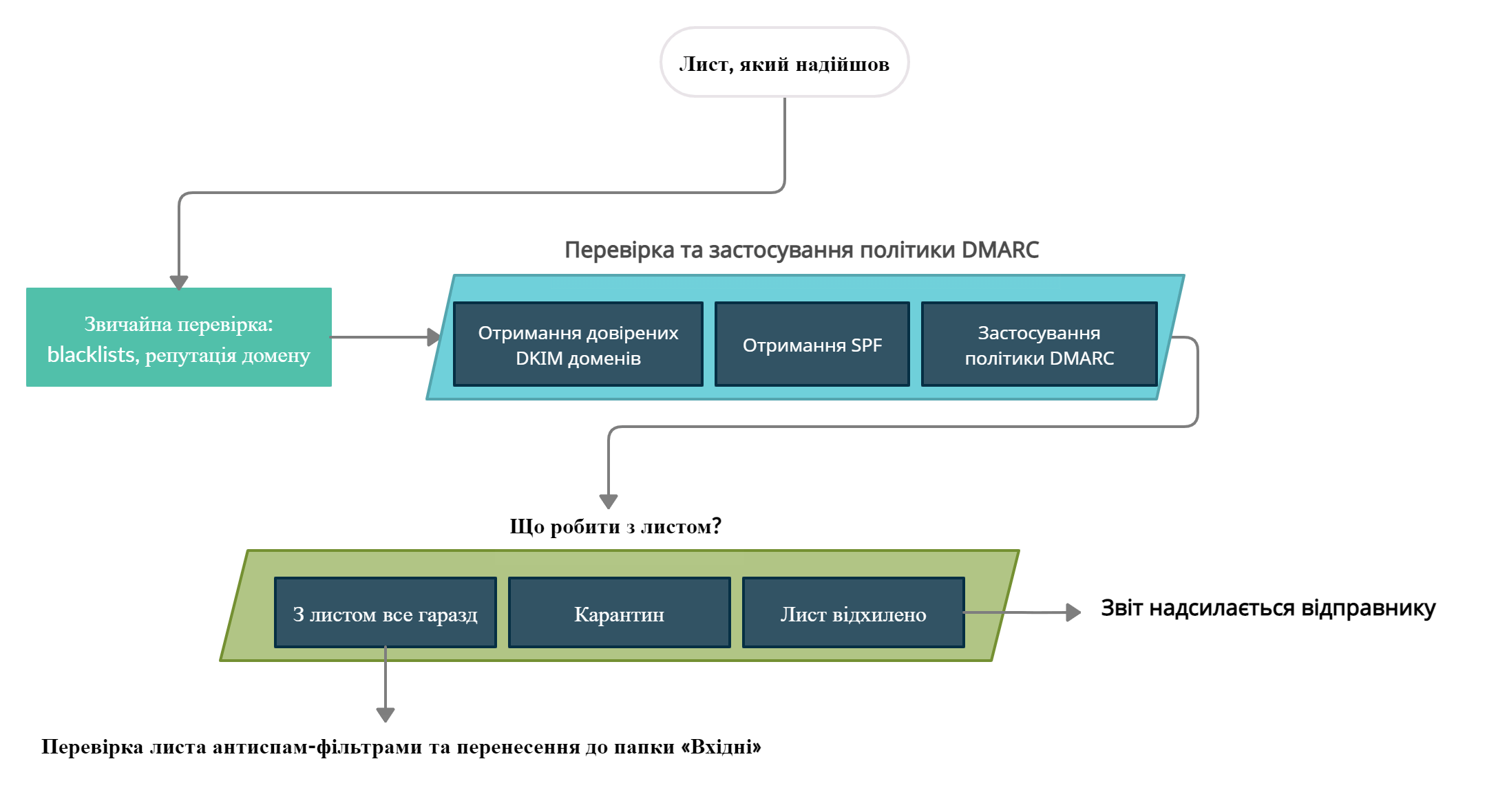

Крім SPF та DKIM можна прописати політику читання цих записів (DMARC). Тоді у провайдерів буде інструкція, що робити, якщо лист відправляється від вашого домену, але SPF і DKIM не збігаються. Таке буває, якщо з вашого домену намагаються надіслати спам.

DMARC дозволяє отримувати звіти та вирішувати, що робити з листами, які не проходять SPF та DKIM-перевірку.

Питання — відповіді

Що робити, якщо я вже маю SPF-запис іншого сервісу?

Правильним вважається наявність лише одного SPF-запису. Він може включати всі сервери з різних сервісів, через які ви плануєте надсилати листи.

Наприклад, ви використовуєте одночасно сервіс Selzy і надсилаєте листи безпосередньо зі своєї пошти Outlook.

У такому випадку до існуючого запису "v=spf1 include:spf.protection.outlook.com ~all" потрібно додати "include:spf.selzy.com". Якщо в записах є «redirect=», їх обов'язково потрібно замінити на «include:». Об'єднаний запис повинен закінчуватися на ~all.

У результаті SPF-запис має виглядати так:

v=spf1 include:spf.protection.outlook.com include:spf.selzy.com ~all

За таким же принципом можна редагувати стандартний запис SPF у будь-якого іншого поштового провайдера.

Я зробив все, як написано, але у Selzy залишився статус «created» чи «disabled», що робити?

Якщо при оновленні статусу ви бачите повідомлення, що помилок не виявлено, зачекайте 30 хвилин. Статус актуалізується і стане enabled.

При оновленні можуть виникнути помилки:

- Запис DKIM не знайдено.

- SPF-запис відсутній.

- У SPF-записі відсутній обов'язковий параметр include:spf.selzy.com.

І тут потрібно перевірити коректність записів в себе на хостингу.

Рекомендуємо звернути увагу на зайві прогалини, які враховуються при зчитуванні запису. Також є сенс перевірити, чи на тому хостингу ви внесли записи.